Der Sicherheitsforscher Fabian Bräunlein von positive.security in Berlin zeigt mit einem nachgebautem AirTag einmal mehr, dass Apples “Wo ist?” Netzwerk, mit dem man seine Dinge wie beispielsweise AirTag tracken kann, sicherheitstechnisch nicht so fortgeschritten ist wie man es sich wünschen würde.

Bisher musste Apple einiges an Kritik einstecken, da AirTags überaus schnell stumm geschaltet werden können und diese gerne als Stalking Device eingesetzt werden. Apple versucht zwar immer wieder mit mehr Hinweisen auf dem iPhone dem Missbrauch vorzubeugen, allerdings scheinen die Probleme deutlich tiefer zu liegen.

Irgendwelche Devices können in Apples Trackingnetzwerk angemeldet werden

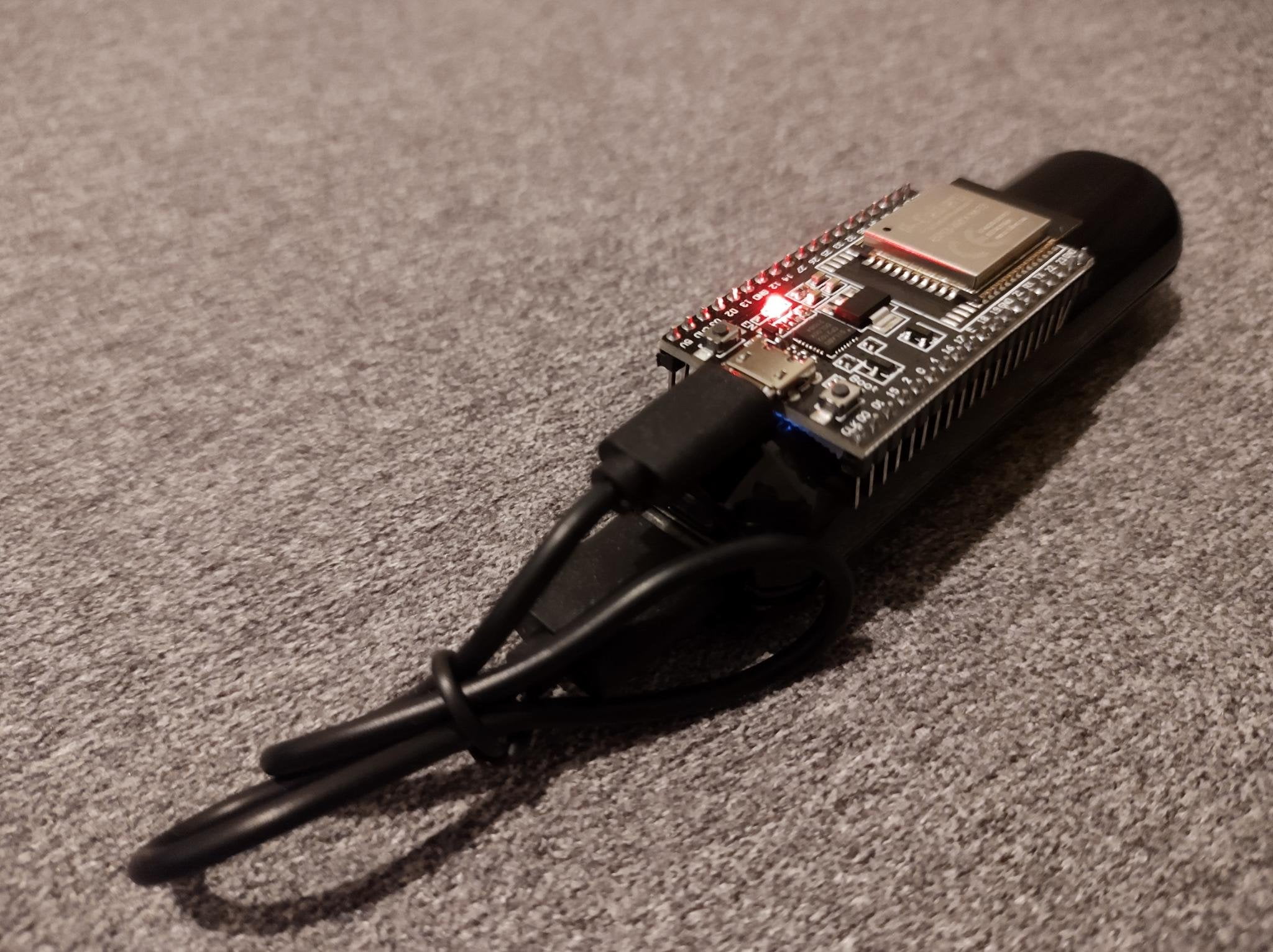

Die Sicherheitsforscher der Technischen Universität Darmstadt haben schon vor einiger Zeit OpenHaystack entwickelt, eine Möglichkeit, die es erlaubt eigene Bluetoothgeräte über Apples “Wo ist?” Netzwerk zu tracken. Fabian Bräunlein hat das nun erweitert und ein billiges ESP32 mit eine Powerbank und schlauer Software kombiniert. Und siehe da: der zum Testen eingeweihte Freund hat das Gerät fünf Tage lang nicht gefunden. Die Ursachen dafür sind überraschend, wenn man wie üblich erwartet, dass Apple eigentlich dafür bekannt ist ziemlich geschlossene Systeme zu betreiben.

IDs des gefälschten AirTags sind auch gefälscht

So kann einfach jedes Bluetoothgerät Apples “Wo ist?” Netzwerk nutzen. Obwohl der Nachbau überhaupt gar keine Seriennummer besitzt, lässt Apple den Betrieb im Netz zu. Die notwendige Apple ID zum Abruf der Geoinformationen kann nach wie vor anonym angelegt werden – auch hier fehlt also eine Verifizierung des Nutzers. Am schlimmsten jedoch: dem Sicherheitsforscher gelang es auf dem ESP32 eine Software zu installieren, die einfach zufällig 2000 verschiedene IDs aussendet. Das hat zu Folge, dass Apples Warnung über fremde AirTags nicht anschlägt – schließlich denkt das System es sei jedes Mal ein neues fremdes in der Nähe, obwohl es sich um das gleiche handelt. Überflüssig zu sagen, dass der Nachbau natürlich auch keinen Lautsprecher enthält, um nicht auf sich aufmerksam zu machen.

positive.security weist darauf hin, dass Apple bei den Sicherheitsüberlegungen dringend auch auf die Infrastuktur achten sollte, nicht nur auf den sowieso schon stattfindenden Missbrauch mancher User. Für einen Konzern, der einen geschlossenen App Store betreibt, iPhones verkauft die aktiviert werden müssen und sogar Hardwarebauteile in iPhones mit Seriennummer der Hauptplatine verbindet ist es fast schon absurd, dass das bei Trackingdevices nicht stattfindet.

Das “Wo ist?” Netzwerk ist unsicher und Ihr stellt es zur Verfügung

Das Nutzen des Trackingnetzwerkes kann mit irgendwelchen Geräten ohne Seriennummer geschehen, mit anonymer Apple ID und die Warnfunktion kann mit simplen künstlich erzeugten IDs außer Kraft gesetzt werden. Wir hätten eigentlich erwartet, dass jedes AirTag von Haus aus per im Chip festgelegter mit dem Apple Server fest verbunden ist und bei Missbrauch einfach deaktiviert werden kann. Aber aktuell ist es einfach und ironischerweise auch billiger sich ein eigenes Exemplar für das Trackingnetzwerk zu bauen.

Wem diese Überwachungsgeschichte nicht gefällt hat zudem ein moralisches Problem: das Nicht-Nutzen von AirTags reicht nicht aus. Wenn Ihr Apple Geräte verwendet werden diese dafür genutzt entsprechende Bluetooth Devices zu Tracken, ob Ihr wollt oder nicht. Ihr habt also keine Möglichkeit diesen Missbrauch zu verhindern. Apple gestatt Euch keine Abmeldung aus der Nutzung Euer Apple Geräte aus diesem Netzwerk. Ihr seid also wohl oder übel Teil dieser Infrastruktur.